Jak dochodzi do zainfekowania oprogramowaniem szpiegującym?

Jak rozpoznać spyware na swoim komputerze?

Czy Mac też może być narażony na spyware?

Urządzenia mobilne a oprogramowanie szpiegujące

Jak usunąć oprogramowanie szpiegujące? Czy można się uchronić przed spyware?

Czym się różni oprogramowanie spyware od oprogramowania antyspyware?

Jak działa oprogramowanie antyspyware?

Jaki program najlepiej usuwa spyware?

Historia oprogramowania szpiegującego, czyli skąd wzięło się spyware

Co to jest spyware?

Na pewno gdzieś obiło Ci się o uszy takie hasło jak “spyware”. Być może nawet kojarzysz go z informatyką, z komputerami, jakąś technologią, ale w gruncie rzeczy nigdy nie pomyślałeś o tym, że jesteś bezpośrednio narażony na jego działanie. Jak to możliwe?

Ogólna i bardzo prosta definicja spyware może zamknąć się w dosłownym tłumaczeniu: spyware to programy szpiegujące. I tu nasuwa się kolejne pytanie: czym są programy szpiegujące? No cóż, działają niczym filmowi tajni agenci, z tym że zamiast włamywać się do budynków i montować podsłuchy, włamują się do Twojego komputera lub sprzętu mobilnego. Spyware jest jednym z rodzajów złośliwego oprogramowania zwanego malware.

Programy szpiegujące przechwytują informacje o Twojej aktywności, pobierają dane z dysku – innymi słowy: kradną Twoje pliki, dane logowania, informacje o Twoim koncie bankowym i kartach kredytowych, a także monitorują wszelkie Twoje działania. Spyware za nic ma RODO i wszystkie inne ustawy o ochronie danych osobowych – najczęściej bez Twojej wiedzy przekazuje nawet najbardziej prywatne informacje o Tobie osobom trzecim.

Jakby tego było mało, spyware potrafi skutecznie uprzykrzać korzystanie z urządzenia – może instalować dodatkowe aplikacje i przekierowywać adresy stron internetowych. Niektóre typy oprogramowania szpiegującego mogą znacznie spowolnić działanie sprzętu i połączenia z siecią, poprzez zmianę ustawień oprogramowania i przeglądarki internetowej.

Jak działa spyware?

Sposób działania oprogramowania szpiegującego najłatwiej wytłumaczyć na przykładzie systemu operacyjnego Windows. W rejestrze Windows (czyli bazie danych konfiguracyjnych) znajduje się wiele sekcji (gałęzi), które zawierają informacje dotyczące profili użytkowników, zainstalowanych aplikacji, właściwości folderów, ikon, informacje o sprzęcie i używanych portach. Z kolei gałąź dzieli się na klucze, podklucze i wartości w rejestrze z zestawem plików pomocniczych. Modyfikacja wartości kluczowych przez oprogramowanie szpiegowskie umożliwia automatyczne uruchamianie spyware podczas uruchamiania systemu. To pierwsza furtka umożliwiająca spyware ucieczkę przed programami próbującymi je usunąć.

Spyware zwykle łączy się z każdą lokalizacją w rejestrze umożliwiającą działanie. Oprogramowanie szpiegujące jest na tyle sprytne, że cyklicznie sprawdza, czy któreś z łączy nie zostało przerwane. Jeśli odnajdzie “dziurę”, automatycznie ją wypełnia. Właśnie dlatego tak trudno walczy się ze spyware – nawet jeśli część, a nawet większość połączeń zostanie usunięta, ono i tak będzie uruchamiać się wraz ze startem systemu operacyjnego.

Spyware w pełni wykorzystuje niewiedzę użytkowników oraz często mało trafne założenia twórców systemów operacyjnych i dodatków do nich. Wiele programów spyware wykorzystuje luki w przeglądarkach, w systemie oraz exploity (luki) w JavaScript, aby zdobyć dostęp do danych bez zgody i wiedzy użytkownika. Ale o tym za chwilę.

Typy i rodzaje spyware

Programy szpiegujące ewoluowały na przestrzeni lat, a to wszystko było i jest ściśle związane z nieustannym rozwojem technologii. Jeśli służą do szkodliwych celów, zwykle ich obecność jest ukryta i trudna do wychwycenia. Spyware można podzielić na 4 główne grupy: adware (oprogramowanie reklamowe), pliki cookie (często się na nie zgadzasz, prawda? :)), trojany i systemy monitorujące. Do tych grup możemy dołożyć jeszcze kilka innych typów. Większość – opisanych w skrócie – znajdziesz na tej liście:

- Adware

Mówi Ci coś pop-up ads? Tak, to te wyskakujące i denerwujące reklamy. Spyware potrafi wykorzystać je do swoich celów i zamiast pożądanego przekierowania, wysyła użytkownika w zupełnie inne i niebezpieczne miejsce w sieci.

- Keyloggery

To systemy monitorowania klawiatury. Często są wykorzystywane w korporacjach lub miejscach publicznych i są instalowane celowo przez właściciela urządzeń – właśnie po to, aby śledzić aktywność użytkowników. To stąd Twój szef wie co robisz na swoim służbowym komputerze :)

- Trojany

M.in. bankowe – przejmują loginy i hasła logowania do systemów bankowych, korzystając z różnych luk w zabezpieczeniach. Są niewidoczne i tak też działają. Potrafią niezauważalnie zmieniać treść transakcji i stron internetowych, a nawet generować dodatkowe przelewy. Są wykorzystywane nie tylko do ataków na zwykłych użytkowników, ale także tych instytucjonalnych – banków, portali finansowych itp.

- Złodzieje haseł

Wyciągają hasła do wszystkiego co haseł wymaga. Ich łupem padają też loginy i inne poufne informacje. Tym sposobem oprogramowanie uzyskuje dostęp do logowań systemowych, kont na różnych portalach, maili itd. Zebrane informacje mogą być przechowywane na zainfekowanym urządzeniu lub przesłane do zdalnego serwera. Ten rodzaj spyware może też zmusić urządzenie do podjęcia złośliwych działań i wysyłania spamu.

- Obrazy web beacon

Inaczej zwane jednopikselowymi obrazami gif lub obrazami elektronicznymi. Zwykle wysyłane są w mailach i pozwalają na śledzenie wiadomości. Informują hakera o tym czy wiadomość została otworzona i czy nastąpiła jakaś interakcja związana z zawartością maila. Mogą też monitorować aktywność użytkownika na stronie, szczególnie w celach analityki. Początkowo obrazy web beacon były głównie wykorzystywane przez reklamodawców i firmy badawcze, jednak z czasem zaczęły z nich korzystać serwisy społecznościowe. Przykładem są przyciski (buttony), które działając jak web beacon pobierają informacje o podjętej aktywności.

- Infostealery

Monitorują aktywność użytkownika i wyszukują różne informacje. Potrafią robić zrzuty ekranu, zbierać informacje z klawiatury, wykradać pliki, przechwytywać aktywność w sieci – w tym maile, czaty, historię przeglądanych stron i bankowość internetową.

- Rootkit

Potajemnie infekują urządzenie, umożliwiając hakerowi instalację narzędzi służących do uzyskania trwałego i zdalnego dostępu do sprzętu użytkownika. Są bardzo trudne do wykrycia, ponieważ z założenia “uciekają” przed skanerami antywirusowymi. Działają tak, jakby ktoś zamontował w Twoim domu ukryte drzwi, które umożliwiają bezkarne buszowanie “po domu” i usuwanie lub instalowanie różnych komponentów.

- Cookies

Ciasteczka to ta “bardziej przyjazna” forma spyware – same w sobie nie są złe i zwykle jako użytkownik wyrażasz na nie zgodę, mając świadomość ich istnienia. Te pliki pobierane są ze strony i zapisywane są na urządzeniu, co pozwala na prawidłowe funkcjonowanie odwiedzanej witryny. Cookies potrafią zapamiętywać Twoje preferencje, aby dopasować np. personalizację reklam. Większość witryn używa cookies dla Twojej wygody – dzięki nim produkty dodane do koszyka nie znikają i strona nie wylogowuje Cię co kilka minut. Ciasteczka z założenia mogą być wykorzystywane tylko do wykonywania pewnych funkcji, a także powinny być zaszyfrowane i niedostępne dla osób trzecich. Odruchowo zgadzamy się na cookies odwiedzając strony internetowe, ale nie oszukujmy się – mało kto sprawdza politykę prywatności i zakres oraz cel zbierania danych przez witryny. Hakerzy traktują to jako furtkę do przechwytywania danych, śledzenia aktywności i uzyskania nieautoryzowanego dostępu do urządzenia.

Spyware, dzięki wykorzystaniu przez serwisy społecznościowe i różne firmy analityczne, przestało mieć tylko złe, szpiegowskie znaczenie. Strony internetowe używają spyware zgodnie z prawem, tworząc domyślne ustawienia świadczenia usług w oparciu o oprogramowanie szpiegowskie.

Jak dochodzi do zainfekowania oprogramowaniem szpiegującym?

Wirus w realnym życiu jest niewidzialny – nawet nie wiesz, kiedy masz z nim kontakt, no chyba, że ktoś ewidentnie przy Tobie kicha. Tak samo jest z wirusami komputerowymi typu spyware – mogą zjawić się na Twoim komputerze wraz z innym programem lub plikiem pobieranym z internetu (chodzi głównie o darmowe pliki z filmami czy też muzyką albo załącznikami z maili). W większości przypadków nawet się nie zorientujesz, że program szpiegowski rozgościł się na Twoim komputerze. Można wyróżnić kilka głównych sposobów pojawienia się spyware na urządzeniu:

- pakiety darmowego oprogramowania – po co płacić za program, skoro można go mieć za darmo? Takie darmowe rozwiązania są bardzo kuszące, jednak niosą za sobą duże ryzyko. Z pozoru przydatny program może być naszpikowany szkodliwymi rozszerzeniami, wtyczkami i dodatkami wyglądającymi jak zwykłe składniki aplikacji. Warto wiedzieć, że nawet odinstalowanie “darmowego” programu nie spowoduje usunięcia spyware;

- robaki, trojany, backdoory (stworzone specjalnie luki w zabezpieczeniach) – bywają często nośnikami dla programów szpiegujących;

- fałszywe narzędzia – hakerzy lubią i często wykorzystują sposób docierania do urządzeń swoich ofiar za pomocą pozornie przydatnych narzędzi. Umieszczają oprogramowanie szpiegujące w różnych, ciekawych z punktu widzenia użytkownika rozwiązaniach np. akceleratorach internetowych, cleanerach dysku twardego czy też menedżerach pobierania. Skuszenie się na taką “okazję” może skutkować pobraniem spyware. Podobnie jak w przypadku darmowych programów, nawet deinstalacja nie pozwoli na pozbycie się szkodliwego oprogramowania;

- luki w zabezpieczeniach – jedno złe kliknięcie może łatwo i szybko sprowadzić spyware na Twoje urządzenie. O lukach w zabezpieczeniach masz prawo nie wiedzieć i jedyne co możesz zrobić, to regularnie aktualizować zainstalowane programy i uważać na nieznane strony www i załączniki w mailach. Tak, nawet przesyłanie plików między znajomymi może być ryzykowne. Pobranie spyware może być też wywołane samym wyświetleniem reklamy lub złośliwej strony;

- złośliwe aplikacje na urządzenia mobilne – wzrost popularności urządzeń mobilnych spowodował opracowanie spyware dedykowanego specjalnie dla nich. Często są to legalne aplikacje, połączone ze złośliwym kodem lub linkami do pobrania zainfekowanych komponentów. Zdarza się, że jest to specjalnie stworzone oprogramowanie o nazwie, która udaje inny, pozornie przydatny program. Ta forma oprogramowania szpiegującego jest najczęściej wykorzystywana przez szantażystów i stalkerów.

Jak rozpoznać spyware na swoim komputerze?

Odkrycie, że na komputerze pojawiło się oprogramowanie szpiegujące jest bardzo trudne. Część z nich doskonale maskuje się przed wykryciem przez programy antywirusowe, wyłączając zapory i zmieniając ustawienia przeglądarki. Niektóre nawet wykrywają obecność innego spyware i same wyrzucają go z komputera, aby szkodliwe działanie nie było zbyt szybko wykryte.

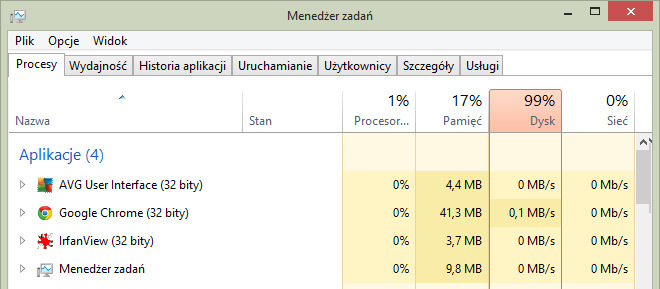

Jednak spyware zwykle nie działa samodzielnie – pojawia się wraz z innym szkodliwym oprogramowaniem. Dlatego najszybciej rozpoznawalnymi symptomami infekcji będzie obniżenie wydajności i szybkości działania komputera, ponadprzeciętna aktywność procesora, zawieszanie się lub nagłe uruchamianie niechcianych aplikacji, stron www i reklam o wątpliwej treści, a nawet ogólna awaria systemu i problemy z uruchomieniem komputera.

Największym problemem w rozpoznaniu spyware jest brak jednoznacznych objawów. Użytkownicy często zrzucają dziwne zachowanie systemu na wadę urządzenia lub przypisują je innym rodzajom wirusów. Część osób kontaktuje się z pomocą techniczną zgłaszając spowolnienie działania systemu, a część uważa, że to wynik zużycia sprzętu i… kupuje nowy komputer. Często okazuje się, że dopiero całkowite wyczyszczenie dysków i ponowna instalacja całego systemu może przywrócić komputer do prawidłowego funkcjonowania.

Czy Mac też może być narażony na spyware?

Wraz ze wzrostem popularności systemu Mac, wzrosło zainteresowanie cyberprzestępców zasobami gromadzonymi przez użytkowników sprzętu z jabłuszkiem. Spyware – szczególnie od 2017 r. – zyskuje coraz większy udział w ogólnej liczbie ataków na system Mac. Zwykle sposób infekcji i objawy są zbliżone do tych znanych z systemów Windows. Jednak w przypadku Mac’a hakerzy głównie korzystają ze złodziei haseł, bądź za pośrednictwem backdoor (luk w zabezpieczeniach) wyłudzają hasła, robią screeny ekranu, przechwytują i przesyłają pliki lub rejestrują naciśnięcia klawiszy na klawiaturze.

Ale to jeszcze nie koniec – na system Mac powstało też legalnie działające oprogramowanie typu spyware, które kupić i pobrać może praktycznie każdy użytkownik. Tak działają aplikacje oferujące możliwość monitorowania dzieci – czyli popularna kontrola rodzicielska – lub monitorowania pracowników. Wystarczy wykorzystać je do nieco innych celów niż ich pierwotne założenie, tworząc w ten sposób profesjonalne narzędzia szpiegowskie. I to bez zbyt dużej wiedzy związanej z działalnością hakerską.

Urządzenia mobilne a oprogramowanie szpiegujące

Podobnie jak w przypadku Mac’ów, wzrost popularności urządzeń mobilnych rozszerzył wykorzystanie oprogramowania szpiegującego. Spyware działa tutaj bardzo szeroko – od wykradania smsów, listy połączeń, kontaktów, zdjęć, po maile i historię używanych przeglądarek. Ponadto oprogramowanie szpiegujące na smartfonie może korzystać z jego mikrofonu, aparatu, klawiatury (nawet tej dotykowej!) i nadajnika GPS. Oprogramowanie działa w tle – nie tworząc żadnych ikon i skrótów – najczęściej wysyłając zdobyte informacje mailem lub przesyłając na zdalny serwer.

Hakerzy atakują zarówno zwykłych konsumentów, jak i wielkie korporacje, które wykorzystują w pracy smartfony i tablety. Nawet dobrze prosperujący zespół informatyków może mieć problem z wykryciem spyware na urządzeniach mobilnych. A w jaki sposób hakerzy dostają się do urządzeń przenośnych?

- złośliwe aplikacje – najczęściej udające legalne oprogramowanie. Jedynym sposobem na uniknięcie zagrożenia z ich strony to korzystanie ze sprawdzonych źródeł pobierania aplikacji i uważne czytanie ostrzeżeń informujących o wyrażeniu zgody na dostęp np. do aparatu, maila czy też innych danych osobowych.

- korzystanie z bezpłatnego dostępu do Wi-Fi – przez połączenie z niezabezpieczoną siecią w miejscach publicznych hakerzy mogą monitorować całą Twoją aktywność wykonywaną podczas połączenia. Najlepiej nie korzystać z takich sieci, jeśli nie jest to konieczne.

- błędy i luki w systemie operacyjnym – Aby uniknąć ataków przez luki w systemie, należy aktualizować oprogramowanie, gdy tylko pojawi się nowa aktualizacja.

Jak usunąć oprogramowanie szpiegujące? Czy można się uchronić przed spyware?

Mimo całego sprytu i przebiegłości spyware istnieją sposoby na uniknięcie infekcji, a także na usunięcie złośliwego oprogramowania z urządzenia. Powstały specjalne programy nazywane antyspyware, które usuwają i/lub blokują dostęp programów szpiegujących do komputera i urządzeń mobilnych. Od dawna jednak wiadomo, że lepiej zapobiegać niż leczyć, dlatego najważniejszym i najskuteczniejszym sposobem na uniknięcie infekcji jest korzystanie z dobrych praktyk korzystania z internetu i sprawdzonych, skutecznych antywirusów.

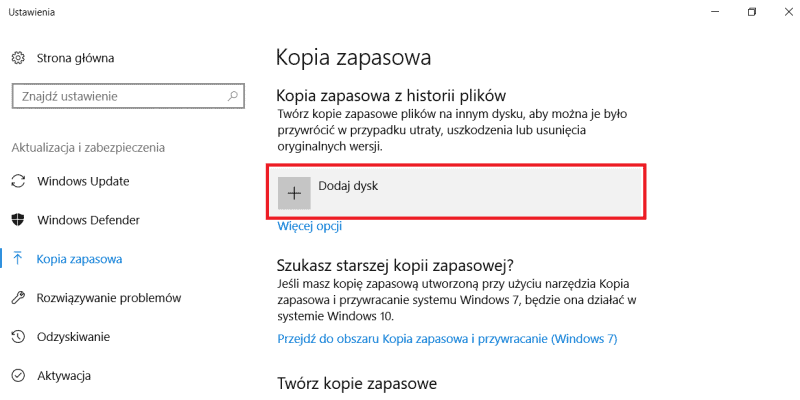

Usuwanie oprogramowania szpiegującego nie jest takie proste. Gdy na urządzeniu znajdzie się duża ilość takich intruzów, ostatnią deską ratunku może się okazać wykonanie kopii zapasowej danych i ponowna instalacja systemu – poprzedzona całkowitym wyczyszczeniem dysków. Niektóre programy mogą sobie nie poradzić z całkowitym usunięciem zagrożenia.

Microsoft – producent Windowsa – nigdy nie lekceważył zagrożenia pochodzącego z oprogramowania szpiegującego. 16 grudnia 2004 roku wykupił licencję na program GIANT AntiSpyware i po zmianie nazwy na Windows AntiSpyware umożliwił bezpłatne pobranie wersji beta dla użytkowników systemu Windows XP oraz Windows 2003. W 2006 roku program ten zyskał nazwę ”Windows Defender” i od premiery Windowsa 7 jest bezpłatnie dołączony do każdego systemu operacyjnego Microsoftu. Nie cieszył się jednak dobrą opinią – utrudniał działanie systemu i miał niską skuteczność. Czas zadziałał jednak na jego korzyść i obecnie ze spyware radzi sobie nie najgorzej, chroniąc przy okazji przed innymi zagrożeniami.

Jak zapobiegać spyware? Często wystarczy, że zadbasz o korzystanie z aktualnej przeglądarki internetowej i wykonasz aktualizację systemu oraz zabezpieczeń, gdy tylko się pojawią. Sprawdź też ustawienia prywatności i zabezpieczeń przeglądarki – najlepiej będzie, jeśli ustawisz ich poziom na wyższy. Oczywiście strzeż się wyskakujących okienek, unikaj klikania w podejrzane linki i nie otwieraj maili od nieznajomych nadawców. Staraj się ściągać pliki tylko ze sprawdzonych stron, a przed ich pobraniem najedź na łącze kursorem myszki i sprawdź, czy przekierowują na rzeczywiście bezpieczną witrynę. Te dobre praktyki warto połączyć z dobrym programem antywirusowym z modułem antyspyware.

Czym się różni oprogramowanie spyware od oprogramowania antyspyware?

Podczas, gdy spyware usiłuje przejąć Twoje prywatne dane i monitorować Twoją aktywność, programy typu antyspyware skutecznie mu to uniemożliwiają. Antyspyware potrafi nie tylko chronić przed szkodliwym działaniem oprogramowania szpiegującego, ale także je wykryć i usunąć z systemu. Powstaje zatem pytanie: czy program antyszpiegowski to to samo co antywirus?

Oprogramowanie antyspyware na początku występowało jako osobna aplikacja – w końcu zwalczało szkodliwe oprogramowanie szpiegujące. Antywirusy skupiają się nad innym rodzaju złośliwych programów – wirusach. Przyjęło się jednak, że antywirusem nazywamy wszystko, co walczy z jakąkolwiek formą złośliwego oprogramowania. Dlatego antyspyware często jest włączane w skład popularnych programów antywirusowych np. Norton, Eset, Kaspersky czy Panda. Aby mieć pewność, że instalacja antywirusa uchroni Cię przed atakiem spyware, sprawdź czy antywirus, którego wybrałeś, posiada funkcje antyszpiegowskie, działające w czasie rzeczywistym. Niestety nadal wiele programów antywirusowych, zwłaszcza ich najbardziej podstawowe wersje, nie posiada takiego modułu.

Jak działa oprogramowanie antyspyware?

Dobre praktyki bezpieczeństwa mogą nie być wystarczające, dlatego oprogramowanie antyspyware sprawdzi się jako “szef ochrony” Twojej prywatności. Jego obecność pozwoli wychwycić spyware, które być może już gości na Twoim urządzeniu, a także zapobiegnie możliwości instalacji kolejnych programów szpiegowskich.

Antyspyware blokuje dostęp do mikrofonu i kamery, szyfruje naciśnięcia klawiszy na klawiaturze i prywatne pliki, a nawet skanuje Dark Web (ciemną stronę sieci, do której dostęp uzyskuje się dzięki zastosowaniu dedykowanego oprogramowania) sprawdzając, czy dane osobowe nie zostały w jakikolwiek sposób wykradzione.

Programy antyszpiegowskie mogą działać w dwojaki sposób:

- Działając w czasie rzeczywistym, czyli podobnie do programów antywirusowych;

- Służąc jedynie do wykrywania i usuwania spyware – tego, które już znajduje się na danym urządzeniu.

Od technicznej strony oprogramowanie antyspyware sprawdza rejestry i pliki Windowsa (lub innego systemu operacyjnego) oraz wszystkie zainstalowane programy. Gdy tylko znajdzie wpisy i pliki uznawane za oprogramowanie szpiegujące usuwa je.

Pierwszy sposób działania (w czasie rzeczywistym) skanuje na bieżąco pliki pobierane na dysk i blokuje składniki rozpoznane jako nosiciele programów szpiegujących. Czasami antyspyware potrafi zablokować próbę modyfikacji ustawień przeglądarki oraz udaremnić ukrytą instalację elementów startowych spyware na urządzeniu.

Drugi sposób działania (służący tylko do wykrywania i usuwania spyware) był pierwowzorem programów antyszpiegowskich – dziś już odchodzi się od tego modelu, działając bardziej kompleksowo.

Pamiętaj, że posiadając program antyspyware lub antywirusa z takim modułem, musisz na bieżąco aktualizować ich bazę danych lub korzystać z oprogramowania opartego na chmurze – tylko aktualny program antyszpiegowski jest w stanie wychwycić najnowsze i ciągle rozwijające się zagrożenia.

Często się zdarza, że spyware, odkrywając usunięcie jego fragmentu z kluczy rejestru, natychmiast go uzupełnia. To zdecydowanie utrudnia walkę z tym szkodliwym oprogramowaniem. Jednak uruchamiając komputer w trybie awaryjnym, zwiększasz szanse programu antyspyware na skuteczne i trwałe usunięcie oprogramowania szpiegującego.

Jaki program najlepiej usuwa spyware?

Usuwający spyware program to klucz do odzyskania i utrzymania bezpiecznego sprzętu. Rozwiązań jest sporo – zarówno darmowych, jak i płatnych. Tylko czy darmowy program do usuwania spyware będzie lepszym rozwiązaniem niż propozycje antywirusowych gigantów?

Wpisując w wyszukiwarkę “darmowy antyspyware” znajdziesz między innymi bezpłatny Cleaner Spyware, Spyware Terminator i na przykład Spyware Doctor. Jednak ściągając je z internetu, nigdy nie będziesz mieć pewności co tak naprawdę ściągasz. Być może to kolejny wirus, a co gorsza program szpiegowski podszywający się pod własnego likwidatora? Hakerzy pod tym względem potrafią być bezlitośni – a Ty nawet się nie zorientujesz, że ktoś wykrada Twoje dane.

W testach przeprowadzonych w 2020 r. kilka programów antywirusowych z wbudowanym rozszerzeniem antyspyware zyskało 100% skuteczność w zwalczaniu programów szpiegowskich. Najlepsze wyniki wykręcił znany i lubiany od lat Norton 360. Wysoko znalazł się też Bitdefender Total Security, który wyśmienicie radzi sobie z ochroną bankowości internetowej.

To, co najlepsze w tak kompleksowych rozwiązaniach, to ich skuteczne działanie nie tylko pod kątem spyware, ale także wobec wszystkich innych zagrożeń, na jakie narażony jest Twój sprzęt komputerowy i urządzenia mobilne. Wybierając sprawdzone rozwiązania od renomowanych i uznanych na rynku firm masz pewność, że Twoja tożsamość i Twoje pliki zyskują maksymalną ochronę i najwyższy możliwy stopień bezpieczeństwa.

Historia oprogramowanie szpiegującego, czyli skąd się wzięło spyware?

Czy wiesz, że od momentu pojawienia się hasła “oprogramowanie szpiegujące” do stworzenia pierwszego programu walczącego ze spyware minęło aż 5 lat? Zacznijmy jednak od początku:

- 16.10.1995 – pierwsze użycie terminu “spyware” w poście na Usenet, które wyśmiewało model biznesowy Microsoftu

- 12.1996 – słowo “spyware” zostało użyte publicznie, na dużo większą skalę – znalazło się w branżowym artykule;

- 1999 – na łamach prasy pojawiła się definicja oprogramowania szpiegującego, jego forma jest praktycznie aktualna do dziś – spyware służy do celów szpiegowskich;

- 06.2000 – pojawiła się pierwsza aplikacja wykrywająca i walcząca ze spyware. Wtedy też słowa “spyware” użył właściciel firmy ZoneLabs – producent oprogramowania antywirusowego ZoneAlarm;

Ogólnie rok 2000 zmienił sposób postrzegania spyware, a to wszystko przez dobrze znaną firmę Mattel (producenta między innymi lalek Barbie). Wypuściła ona na rynek oprogramowanie edukacyjne dla dzieci nazwane “Reader Rabbit”. Jeden z rodziców, został powiadomiony przez ZoneAlarm, że oprogramowanie Mattel wysyłało dane z jego komputera z powrotem do firmy. Od tego czasu definicja spyware przyjęła obecnie znaną formę.

- 10.2004 – odbyło się pierwsze badanie na temat spyware zorganizowane przez AOL (America Online) i National Cyber-Security Alliance. Okazało się, że 80% komputerów wszystkich użytkowników internetu było zainfekowanych przez programy szpiegujące, a 89% osób nie miało pojęcia o istnieniu tego oprogramowania. Co gorsza 95% użytkowników stwierdziło, że nigdy nie wyrażało zgody na ich instalację;

- 2005 – kolejne badania i kolejne wyniki – zainfekowanych spyware było 61% badanych komputerów, 92% użytkowników nic nie wiedziało o obecności oprogramowania, a 91% potwierdziło, że nie wyraziło zgody na instalację oprogramowania szpiegującego;

- 2006 – szpiegowanie za pomocą spyware tak mocno zyskało na popularności, że stało się największym zagrożeniem dla bezpieczeństwa komputerów z Windowsem i przeglądarką Internet Explorer. I to nie dlatego, że była to w tych czasach najpopularniejsza przeglądarka. Powodem była integracja IE z Windowsem, która umożliwiała pobieranie danych z najważniejszych obszarów systemu operacyjnego;

- 07.03.2011 – w raporcie CBS/CNet News ukazała się analiza Wall Street Journal, która ujawniła praktyki śledzenia użytkowników między innymi przez portal Facebook. Nie byłoby w tym nic złego, gdyby nie fakt, że witryna zbiera informacje o aktywności użytkowników także poza Facebookiem;

„Oto, jak to działa. Wchodzisz na Facebooka, logujesz się, spędzasz tam trochę czasu, a następnie… przechodzisz dalej bez wylogowywania się. Powiedzmy, że następną witryną, którą odwiedzasz, jest New York Times. Te przyciski, bez ich klikania, właśnie poinformowały Facebooka i Twittera, że tam poszedłeś, a także o Twojej tożsamości w zasięgu tych kont. Załóżmy, że przeszedłeś na coś w rodzaju strony o depresji. Ta strona posiada przycisk tweeta, widżet Google, a one również mogą poinformować, kim jesteś i że tam byłeś.”

Brian Kennish, założyciel Disconnect, Inc. – Fragment raportu przygotowanego przez Wall Street Journal

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft