Przed chwilą powitaliśmy kolejny rok – 2024 – a to oznacza, że za nami 12 miesięcy różnych wydarzeń, problemów i radości. Nadszedł czas na nowe postanowienia, podsumowania tego co się działo i wyciągnięcie wniosków. A działo się sporo, co udowadnia z roku na rok rosnąca liczba ataków hakerskich. Z czym mieliśmy do czynienia w 2023 roku? Zapraszam do lektury najważniejszych momentów ubiegłego roku.

#1 Styczeń

Nasz wybór padł na PayPal. A powód jest bardzo prosty – zagrożenie, które towarzyszyło internautom praktycznie cały rok – kradzież danych. Dokładnie rok temu ofiarą padło ponad 35 tysięcy użytkowników wspomnianej międzynarodowej platformy płatniczej PayPal. W tym przypadku atak nie był skierowany na pojedynczych użytkowników, a na konkretną grupę osób – tych, którzy już kiedyś padli ofiarami kradzieży danych, a mimo tego nie zmienili i nie zmieniają co jakiś czas haseł do swoich kont. Metoda ta nazywa się credential stuffing.

Mogłoby się wydawać, że sparowanie tak ogromnej ilości danych będzie bardzo żmudną i trwającą wiele godzin pracą, tu jednak “z pomocą” przyszła cyberprzestępcom zaawansowana automatyzacja działań. Wniosek? Pamiętaj, aby korzystać z różnych kombinacji haseł i loginów na różnych platformach i staraj się je cyklicznie zmieniać. To taka cyberhigiena, która może uratować Twoje dane w najmniej oczekiwanym momencie. PayPal także wziął sobie do serca ten incydent i wszystkim zainteresowanym ufundował dwuletnią usługę monitorowania tożsamości Equifax.

#2 Luty

W lutym skupiliśmy się na metodzie wycelowanej w indywidualnych użytkowników – szczególnie osób zajmujących się marketingiem – posiadających profil na platformie LinkedIn. Przekręt oparty jest na socjotechnice i wykorzystuje przeznaczenie serwisu. Użytkownik otrzymuje w prywatnej wiadomości anglojęzyczną propozycję współpracy od rzekomo wysoko postawionego managera jakiejś globalnej firmy, który zawiódł się na innych osobach prowadzących kampanie na Facebooku i szuka profesjonalisty.

Stworzenie wiarygodnie wyglądającego profilu nie jest na LinkedIn jakimś szczególnym wyczynem, dlatego na tym etapie wszystko wydaje się być mocno ok. Podobnie wygląda sprawa przesyłanych przez oszusta linków do stron swojej firmy w sieci i mediach społecznościowych z kolejnymi wyjaśnieniami co do ewentualnej współpracy. Dopiero w dalszej konwersacji pojawiają się pierwsze wątpliwości. Pierwsza dotyczy wysokości budżetu reklamowego w zawrotnej kwocie 100.000-150.000 dolarów amerykańskich.

Kolejnym etapem ataku jest przesłanie spakowanych plików z informacjami o kampaniach za pośrednictwem linka z iCloud. Po rozpakowaniu użytkownik znajduje tam zdjęcia produktowe i filmy. Jednak te drugie mają rozszerzenie .exe – co powinno dać do myślenia. Skan antywirusem wykrywa trojana, więc osoby posiadające programy chroniące takie jak np. Norton 360 zostały ostrzeżone o niebezpieczeństwie. Gdyby jednak na komputerze nie było programu antywirusowego, a dana osoba dała się podejść przestępcom, w szybki sposób uzyskaliby dostęp do urządzenia ofiary.

#3 Marzec

Kolejny miesiąc przyniósł rosnącą falę oszustw na BLIK – czyli popularną w Polsce formę dokonywania szybkich płatności. Mniej zorientowane w internecie osoby mogą dać się łatwo oszukać phishingiem jaki zafundowali im cyberprzestępcy. Na czym polegało zagrożenie?

Za pomocą SMSa informują ofiarę, że otrzymała przelew na kwotę 300 zł, który można odebrać za pośrednictwem linka umieszczonego w wiadomości. Idealnie podrobiona nazwa nadawcy – “BLIK” – wielu osobom wyda się bezpieczna i wiarygodna. Link z wiadomości prowadzi niestety do sfałszowanej strony banku, która służy do wyłudzenia danych logowania.

Całe szczęście w takich przypadkach samo kliknięcie w link nie jest niebezpieczne. Tyle, że to ostatnia chwila na zwęszenie podstępu. Jeśli dałeś się nabrać i wpisałeś swoje dane… jak najszybciej skontaktuj się ze swoim bankiem – może jeszcze nie będzie za późno.

#4 Kwiecień

Tu przybliżamy oszustwo, które może wrócić i w tym roku, właśnie pod koniec kwietnia, kiedy kończy się termin na rozliczenie z Urzędem Skarbowym. Oszustwo polegało na wysyłce fałszywych maili od PUESC informujące o zwrocie podatku, który można odebrać m.in. skanując załączony kod QR.

Dalej idzie już lawinowo – kod przenosi na stronę przypominającą własność Krajowej Administracji Skarbowej, na której trzeba wpisać podane w mailu “hasło bezpieczeństwa”. Kolejnym krokiem jest podanie numeru identyfikacyjnego, numeru telefonu, wybranie swojego banku w celu dokonania wypłaty, a dalej numeru PESEL i nawet nazwiska rodowego matki. W ten właśnie sposób przestępcy przejmują dane ofiary, która zamiast zwrotu podatku ujrzy raczej opustoszałe konto…

#5 Maj

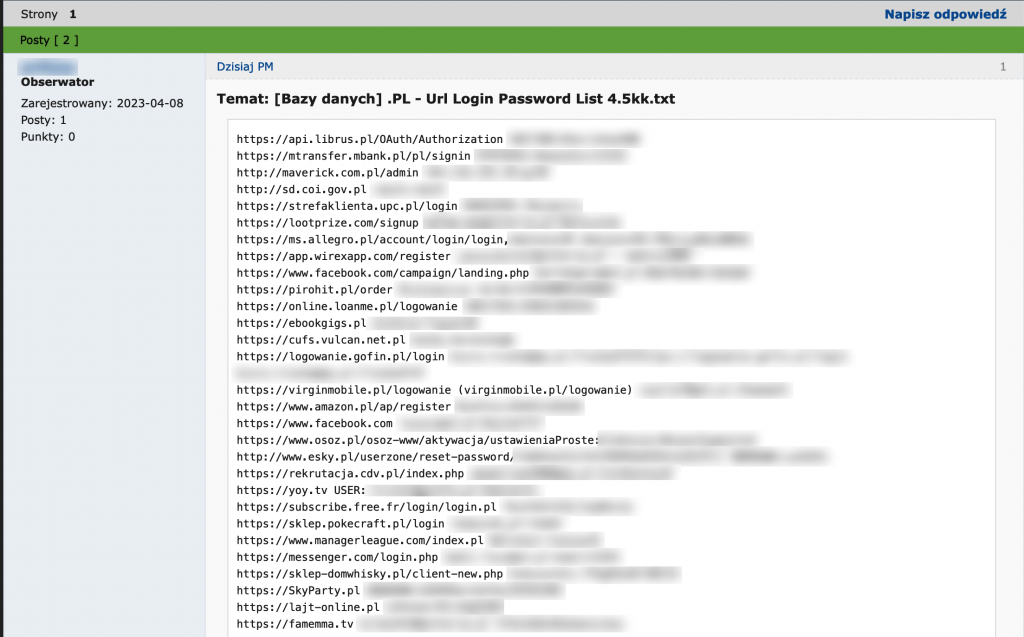

W maju mieliśmy do czynienia z największym w ostatnich latach wyciekiem danych w Polsce. Miliony loginów i haseł powiązanych z polskimi serwisami online oraz kontami Polaków zostały upublicznione na Cebulce, polskim forum w sieci Tor. Były to:

- loginy i hasła z domen .pl,

- loginy i hasła użytkowników polskich serwisów pocztowych,

- kilka loginów i haseł z serwisów, które zaczynają się od liter „pl”, np. „www.playzone.in.th” (jednak stanowią one mniej niż 10% wszystkich wpisów).

Wyciek nie był spowodowany atakami na bazy danych serwisów internetowych – dane te zostały pozyskane za pomocą stealerów (programów wykradających z przeglądarek wszystkie zapamiętane loginy i hasła, także te wpisywane przez użytkownika w czasie “ataku”). To cenny towar na czarnym rynku, jednak tym razem, mimo ogromnej ilości danych został udostępniony za darmo. Szacuje się, że liczba ofiar nie przekroczyła 100 tysięcy, co jednak w przypadku Polski jest sporym wynikiem.

Morał z tej historii jest jeden – przechowywanie haseł w przeglądarce nie jest najlepszym pomysłem. Co zatem robić? Możesz skorzystać z menedżera haseł dostępnego w każdym lepszym antywirusie np. Bitdefender czy też ESET. Pamiętaj też o absolutnym minimum zabezpieczeń czyli logowaniu dwuskładnikowym, co ograniczy możliwość łatwego przejęcia Twojego konta.

#6 Czerwiec

Przyszedł też czas na sztuczną inteligencję. Jej rosnąca popularność sprawiła, że nawet mniej zaawansowani technicznie użytkownicy, chcieli (i nadal chcą) sprawdzić, jak to działa. To spowodowało wysyp reklam na Facebooku korzystających z wizerunku coraz popularniejszych chatów AI. Niestety w rzeczywistości były to reklamy złośliwego oprogramowania (do pobrania i zainstalowania na urządzeniu), którego celem było wykradanie ciasteczek sesyjnych użytkowników. Stąd już prosta droga do kradzieży prywatnych danych.

#7 Lipiec

Pozostajemy w temacie kodów QR, które sprytnie wykorzystali przestępcy w Krakowie (w innych miastach również wykorzystano taki sposób oszustwa). Na parkomatach w stolicy Małopolski pojawiły się naklejki z kodami QR, sugerujące wygodny sposób opłaty za postój. Wygenerowany link prowadził na fałszywą stronę z logo miasta i pozwolił przestępcom uzyskać dane kart płatniczych wielu kierowców.

Sytuacja mogłaby trwać dłużej, jednak część osób zorientowała się, że z konta zaczęły znikać coraz większe kwoty, Policja dość szybko ustaliła sprawców, jednak ciężko było szybko dotrzeć do wszystkich poszkodowanych osób. Tu znów kolejny wniosek do zapamiętania – zawsze, ale to zawsze sprawdzaj, jak wygląda link prowadzący do strony – możesz łatwo zweryfikować, czy domena na pewno jest prawdziwa.

#8 Sierpień

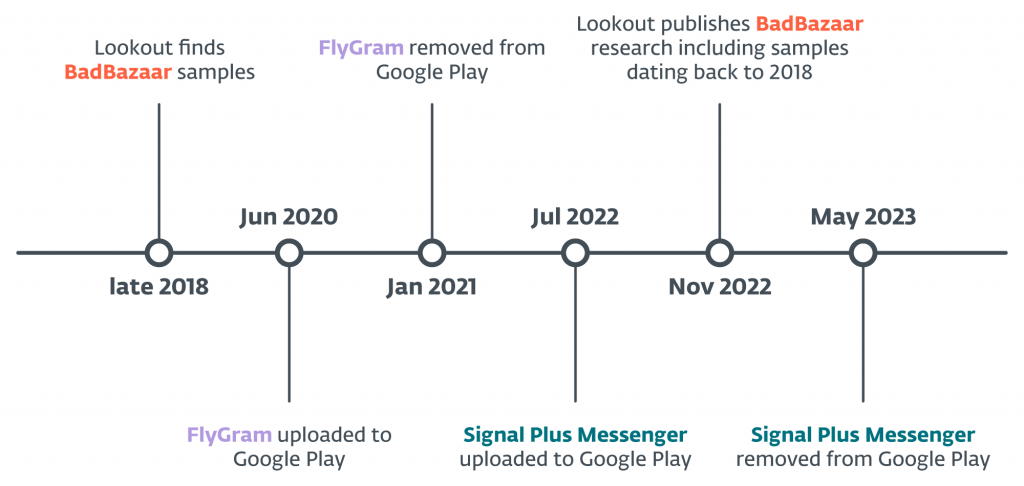

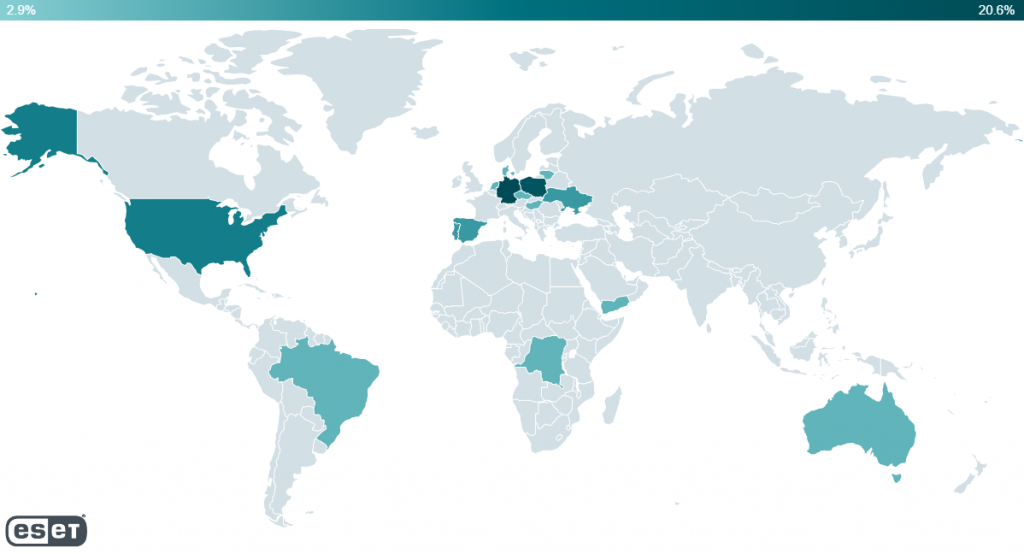

Czy programy służące do bezpiecznej komunikacji mogą być… niebezpieczne? Okazuje się, że tak. Ofiarą hakerów padli użytkownicy popularnych komunikatorów: Signal i Telegram, a cały wykryty przez specjalistów producenta antywirusów ESET proceder trwał od 2020 roku. Cyberprzestępcy wypuścili własne aplikacje, podszywające się pod wspomniane dwie marki, zawierające oprogramowanie szpiegowskie BadBazaar.

Aplikacje można było pobrać ze sklepu Google Play oraz Samsung Galaxy Store. Odpowiednio dla Signala programem przechwytującym konwersację był Signal Plus Messenger, a dla Telegrama – FlyGram. Obu z nich obecnie nie można już pobrać ze sklepów, jednak telemetria opublikowana przez ESET świadczy o tym, że oszustwo dotarło także do Polski:

Atak to klasyczny przykład MITM (man in the middle), przed którym producenci mogli tylko ostrzegać swoich użytkowników. Jeśli zastanawiałeś się czym może grozić pobieranie nieoryginalnego oprogramowania (lub sugerującego wersję pro), to właśnie jest dobry przykład takiego działania. Oszuści w ten sposób przechwytywali całą komunikację, która miała być bezpieczna. Jednym sposobem na ochronę przed pobieraniem fałszywych aplikacji jest dokładne zapoznanie się ze wszystkimi informacjami na jej temat. Niewielka liczba opinii, słowa “plus”, “lite”, “pro” itp, a także brak danych na temat tej aplikacji na stronie producenta to wystarczające sygnały sugerujące oszustwo.

#9 Wrzesień

Kolejne zagrożenie to wzmożona aktywność oszustów na Facebooku. Na baczności muszą mieć się w szczególności właściciele fanpage firmowych oraz ich pracownicy upoważnieni do obsługi kont w mediach społecznościowych. Na skrzynki coraz częściej trafiają wiadomości od kont niby związanych z Meta, z których wynika, że profil łamie prawa autorskie i zostanie dezaktywowany. Oczywiście w treści pojawia się link weryfikacyjny, który służy przestępcom do wyłudzenia danych. Niektóre z tych wiadomości są tak dobrze spreparowane, że trudno na pierwszy rzut oka stwierdzić, że są fałszywe.

Pamiętaj jednak, że Meta nigdy nie wysyła prywatnych wiadomości, a tym bardziej nie przekazuje przez Messengera linków weryfikacyjnych. Komunikacja z zespołem Facebooka odbywa się za pośrednictwem powiadomień.

#10 Październik

Ważne wydarzenia zawsze znajdują się w kręgu zainteresowań cyberprzestępców. Nie inaczej było z październikowymi wyborami do Sejmu i Senatu. Tym razem rosyjska grupa hakerska skoncentrowała się na stronach internetowych rządowego systemu usług administracji publicznej. Całe szczęście atak nie wpłynął na wyniki wyborów – mógł jednak zakłócić ich przebieg. Polegał na czasowym blokowaniu dostępu do serwera poprzez zalewanie go dużą liczbą fałszywych żądań (atak DDoS). Hakerzy wywołali okresowe zakłócenia w działalności m.in. w oddziałów delegatur Krajowego Biura Wyborczego, portalu eWybory.eu podającego wyniki sondaży, rządowego serwisu Państwowej Komisji Wyborczej (pkw.gov.pl) oraz platformy ePUAP (Elektroniczna Platforma Usług Administracji Publicznej).

Takie sytuacje mają miejsce na całym świecie – szczególnie przed ważnymi wydarzeniami, mającymi wpływ na społeczeństwo. W Polsce już na dłuższy czas przed wyborami grupy hakerskie powiązane z Rosją próbowały zdestabilizować działanie instytucji publicznych, internetowych stron rządowych, portali partii politycznych i mediów relacjonujących kampanie. To celowe działanie, o którym trzeba wiedzieć, aby nie dać się zwieść manipulacjom i złudnej rzeczywistości kreowanej przez przestępców.

#11 Listopad

Przy listopadzie wspomnimy o dwóch wydarzeniach – jeden – związany z wyciekiem danych z ALAB Laboratoria – szerzej opiszemy w grudniu, ponieważ cały proceder jest ściśle związany z oboma miesiącami. Natomiast teraz przyszedł czas na Orange. A dokładniej – klientów tej firmy.

Hakerzy bardzo się postarali, by wyglądać wiarygodnie i jeden do jednego odwzorowali wygląd maili, jakie Orange wysyła swoim klientom. Na dodatek link zawarty w fałszywych wiadomościach prowadzi do autentycznej strony Orange oraz prawdziwych linków do zapłaty za fakturę. Skoro tutaj wszystko się zgadza, to gdzie tkwił haczyk? Otóż… W załączniku, którego złośliwość było w stanie wykryć tylko kilka antywirusów.

Na powyższym zrzucie ekranu widać tekst zaznaczony na czerwono, który powinien wzbudzić pierwsze podejrzenia. Do tego załącznik o dziwnej nazwie – zwróć uwagę, że przed rozszerzeniem “pdf” widać znak, który nie jest kropką. Samo pobranie tego pliku nie jest problemem. Gorzej, gdy go rozpakujesz i uruchomisz – wtedy przestępcy uzyskają dostęp do urządzenia i będą mogli dodawać na nim kolejne złośliwe programy. Morał? Czytając maile z fakturami zawsze weryfikuj zawarte w nim dane.

Teraz przejdziemy do kradzieży danych, jaką ujawniono w listopadzie, której dalszy ciąg toczył się w grudniu.

#12 Grudzień

ALAB Laboratoria padło ofiarą potężnej kradzieży danych na skutek ataku ransomware. 19 listopada światło dzienne ujrzały wyniki badań ok.12 tysięcy pacjentów – w tym ich numery PESEL i inne dane osobowe (ok. 5 GB) oraz 1GB plików z różnymi umowami. Stojąca za atakiem grupa RA World ostrzegła, że to tylko skromna część wykradzionych danych i 31 grudnia ujawnią kolejne, jeśli ALAB nie zapłaci okupu. Firma jasno dała do zrozumienia, że nie zapłaci przestępcom żadnych pieniędzy. Na efekt nie trzeba było długo czekać, zważywszy że skradziono aż 246 GB danych.

Mimo podania konkretnej daty, już pod koniec grudnia w sieci pojawiło się kolejne 100 GB danych. Tym razem to dane osobowe i informacje o formie zatrudnienia (w tym wysokości zarobków, stanowiska itp.) tysięcy pracowników i dostawców. W paczkach są także poufne papiery firmowe, takie jak dokumenty kosztowe czy inwestycyjne, faktury, analizy, dane prawne, procedury, pisma a nawet fotokopie papierowych akt.

Jeśli nigdy nie miałeś do czynienia z ALAB, ani jako pacjent, ani współpracownik – nie musisz się niczego obawiać. Jeżeli jednak coś Cię z firmą łączyło, istnieje ogromne prawdopodobieństwo, że Twoje dane znalazły (albo znajdą) się w sieci. ALAB nadal podkreśla, że nie będzie płacić przestępcom i oferuje wszystkim zainteresowanym darmowy dostęp do raportów BIK na 6 miesięcy. W zasadzie więcej w tej sprawie zrobić nie mogą – mogą jedynie dodatkowo pochwalić jedną z pracownic, która skrupulatnie zabezpieczała hasłem wszystkie pliki wrzucane na serwery.

Przypominamy jeszcze raz, jak sprawdzić czy Twoje dane już wyciekły – zrobisz to pod adresem: https://bezpiecznedane.gov.pl/ – który na bieżąco aktualizuje CERT. To też dobra okazja, aby zastrzec swój numer PESEL w aplikacji mObywatel.

Do zapamiętania

Za nami rok pełen różnych zwrotów akcji. Większość z wymienionych wyżej zagrożeń pozostanie z nami już na zawsze – trzeba o nich pamiętać, aby świadomie uniknąć niebezpieczeństwa. Im więcej czytamy, im więcej informacji o oszustwach pozyskujemy, tym łatwiej rozpoznać nam potencjalne zagrożenie.

Pamiętaj, że zawsze możesz sprawdzić swój adres mailowy, jeśli obawiasz się, że Twoje dane mogły ujrzeć światło dzienne. Zrobisz to na stronie https://haveibeenpwned.com. Polska baza, o której już wspomnieliśmy (https://bezpiecznedane.gov.pl/), także jest na bieżąoco aktualizowana – warto co jakiś czas tam zajrzeć. I oczywiście pamiętać o tym, w jaki sposób działają cyberprzestępcy.

Nowy Rok mamy zaledwie od kilkudziesięciu godzin – co wydarzy się w następnych miesiącach? Zobaczymy. Ważne, byś nie dał się podejść oszustom. Aby być na bieżąco z cyberzagrożeniami i sposobami ochrony przed nimi, zapisz się poniżej do naszego newslettera i odbierz darmowy ebook o bezpieczeństwie w sieci.

Ukończyłam studia z ekonomii menedżerskiej, finansów przedsiębiorstw i zarządzania sprzedażą. Pracowałam w jednej z 5 największych korporacji w Polsce, po czym w 2015 roku zdecydowałam się przebranżowić na copywriting. Od 2018 roku specjalizuję się w tworzeniu treści z obszaru IT i cyberbezpieczeństwa, stale podnosząc swoje kwalifikacje poprzez różne kursy i szkolenia. Poza pracą interesuję się rozwojem osobistym, czytaniem literatury branżowej, grą na gitarze oraz tańcem z ogniem.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft