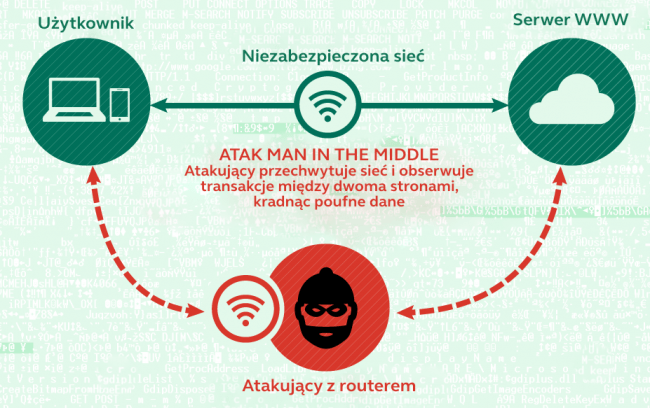

Co wiesz o podsłuchiwaniu w internecie? W dużym uogólnieniu to sytuacja, gdy pomiędzy dwoma komunikującymi się przez sieć osobami staje trzecia – bez ich wiedzy. Podobnie jak w przypadku podsłuchiwania rozmów w rzeczywistości, również tutaj chodzi o istotne informacje, których przejęcie może przynieść szpiegowi korzyść. Zjawisko doczekało się nawet swojej nazwy: Man-in-the-middle.

Podczas gdy tradycyjne podsłuchiwanie było raczej bierną czynnością, cyberpodsłuchiwacz musi wykazać się sporą aktywnością. Wynajdywanie luk w oprogramowaniu czy atakowanie ścieżek certyfikacji nie jest prostym procesem – wymaga dużej wiedzy i uporu. Korzyści z przejęcia danych są jednak na tyle kuszące, że hakerzy sięgają na wyżyny kreatywności i wykorzystują przeróżne sposoby do tego celu, takie jak sniffing, wstrzykiwanie, przejęcia, filtrowanie czy stripping.

Na czym polega atak Man-in-the middle? Jakie są jego rodzaje i warianty? Kto czerpie z niego korzyści? I może najważniejsze – jak się przed nim zabezpieczyć? Odpowiedzi na te pytania znajdziesz w poniższym artykule.

Czym jest atak Man-in-the-middle?

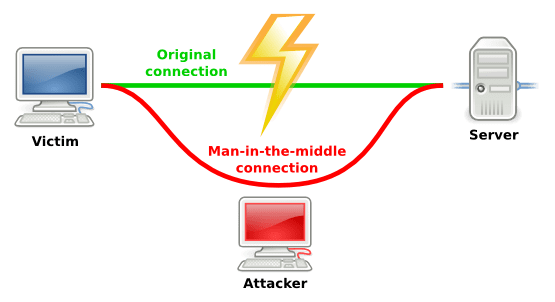

Man-in-the-middle (z ang. “ człowiek pośrodku”, w skrócie MITM) to cyberatak, w którym biorą udział trzy strony – dwie, które próbują się ze sobą komunikować, oraz napastnik. Napastnik potajemnie przejmuje, a także niekiedy zmienia komunikację między dwiema stronami, które uważają, że komunikują się bezpośrednio ze sobą.

Jak przebiega atak Man-in-the-middle? Osoba atakująca może np. skorzystać z niezaszyfrowanego punktu dostępu WiFi, aby wstawić się jako “człowiek w środku”. Za jej pomocą nawiązuje niezależne połączenia z ofiarami i przekazuje między nimi wiadomości, aby przekonać ich, że rozmawiają bezpośrednio ze sobą przez prywatne połączenie. W rzeczywistości, atakujący kontroluje całą rozmowę. Sekret sukcesu takiego działania polega na tym, że atakujący musi być w stanie przechwycić wszystkie wiadomości między dwoma osobami, aby jego obecność pozostała niewykryta.

Ataki MITM stanowią zagrożenie dla każdej komunikacji typu klient – serwer, nawet szyfrowanej. Hakerzy posługujący się tym sposobem mają na celu najczęściej szyfrowane sesje SSH (Secure Shell) i SSL (Secure Sockets Layer) – to właśnie one służą do przesyłania istotnych i często poufnych informacji.

Szyfrowanie SSL to obecnie najpowszechniejsza metoda nawiązywania bezpiecznego połączenia pomiędzy klientem a serwerem – np. podczas korzystania z bankowości elektronicznej czy robienia zakupów przez internet. Nic więc dziwnego, że stanowi cel ataków MITM. Czy jest się czego obawiać?

Mechanizmy kryptograficzne stosowane w SSL są stosunkowo pewne, pod warunkiem, że używasz przynajmniej 128-bitowego klucza. Ta technologia (podobnie jak SSH) korzysta z szyfrowania asymetrycznego). W chwili wymiany danych poświadczających pomiędzy klientem a serwerem dochodzi jednak do krytycznego momentu transakcji SSL, który jest szczególnie podatny na ataki Man-in-the-middle.

Ataki MITM często wykorzystują luki w oprogramowaniu. Przykładem może być luka, jaka pojawiła się kilka lat temu w przeglądarce Internet Explorer. Powodowała ona, że program nie wykrywał błędów w ścieżce poświadczenia certyfikatu X509 (jest to standard opisujący format certyfikatów cyfrowych stosowanych w kryptografii asymetrycznej), czyli certyfikatu serwera SSL. Luka ta pozwalała hakerowi dokonać ataku Man-in-the-middle poprzez wstawienie własnego certyfikatu do ścieżki certyfikującej. W efekcie, każdy łączący się za pomocą przeglądarki Internet Explorer z serwerem korzystającym z SSL, mógł paść ofiarą tego ataku.

Choć atak na ścieżkę certyfikacji nie jest prostym procesem, a luki w działaniu przeglądarek są zwykle szybko odkrywane i niwelowane poprzez stosowne aktualizacje, nie można wykluczyć kolejnych prób działania oszustów i tego, że możesz się stać ich ofiarą.

Przykładowy mechanizm ataku Man-in-the-middle

Przeprowadzenie ataku MITM może się różnić w zależności od jego rodzaju, jednak sam mechanizm pozostaje podobny. Przyjrzyj się mu na przykładzie ataku MITM na sesję SSL.

Aby przeprowadzić skuteczny atak, napastnik potrzebuje kilku istotnych komponentów:

- fałszywego żądania poświadczenia certyfikatu serwera (Certificate Signing Request – CSR), pod którego planuje się podszyć,

- dowolnego, legalnego klucza prywatnego oraz certyfikatu serwera SSL wydanego przez znanego przeglądarce dostawcę (najczęściej VeriSign),

- podstawowego certyfikatu VeriSign (który jest dostępny na stronie tej firmy).

Co musi zrobić haker, gdy posiada powyższe elementy? Teoretycznie, dalszy przebieg czynności jest prosty:

- pakiet zawierający CSR należy podpisać kluczem prywatnym i opatrzyć certyfikatem VeriSign,

- następny krok to przechwycenie ruchu pomiędzy klientem i serwerem. Aby to zrobić, hakerzy posługują się specjalnymi programami, np. dnsspoof. To narzędzie dokonuje ataku na serwer DNS w celu późniejszego przechwycenia komunikacji SSL. Jest to tzw. atak DNS spoofing, czyli atak podszywania się pod serwer DNS,

- gdy klient skieruje żądanie do serwera (np. do banku internetowego), dnsspoof przechwytuje je i zwraca odpowiedź ze sfałszowanym adresem IP (adres atakującego zamiast banku),

- pod sfałszowanym adresem haker ma przygotowany mechanizm, który zapewni powodzenie ataku MITM – np. webmitm, który przedstawia klientowi przygotowany wcześniej, fałszywy certyfikat wraz z łańcuchem certyfikacji składającym się na stworzony certyfikat oraz certyfikat VeriSign.

- klient uznaje, że serwer został autoryzowany i komunikacja z nim jest bezpieczna. Atakujący, grając rolę serwera banku, ma pełny wgląd do niezaszyfrowanej postaci sesji.

- równocześnie, atakujący przesyła otrzymane od klienta dane do prawdziwego serwera banku (innym tunelem SSL), który przesyła mu wszystkie wymagane dane myśląc, że ma do czynienia z klientem,

- w efekcie zarówno bank, jak i klient odnoszą wrażenie, że połączenie między nimi jest bezpieczne i prawidłowe.

Opisany powyżej przykład dotyczy wspomnianej wcześniej luki, jaka pojawiła się w oprogramowaniu przeglądarki Internet Explorer. Nie jest to jednak jedyny sposób ataku na sesję SLL.

Inny sposób to np. ustawienie pomiędzy klientem i serwerem niewidocznego serwera pośredniczącego (tzw. transparent proxy). Taki serwer przechwytuje, deszyfruje i odczytuje ruch SSL. W takim przypadku, przeglądarka wyświetla jednak ostrzeżenie, że dane mogą być odczytane przez osobę trzecią. Niestety, wielu użytkowników nie czyta tego typu komunikatów, bezmyślnie klikając”kontynuuj” i skazując się tym samym na utratę danych.

Kto zajmuje się atakami Man-in-the-middle?

Ataki MITM kojarzą się przede wszystkim z cyberprzestępczością. Okazuje się jednak, że wiele organizacji praktykuje coś, co w swej istocie jest atakiem Man-in-the-middle. Podsłuchiwanie transmisji danych, by zdobyć informacje lub wpłynąć na konwersację to kusząca opcja, z której korzystają m.in.:

- Pracodawcy

Zarówno korporacje, jak i mniejsze firmy szukają sposobów, aby monitorować działania swoich pracowników. Ma to swoje uzasadnienie – pracodawcy chcą wiedzieć, jak ich podwładni wykonują swoje obowiązki, a także czy nie robią niczego, co mogłoby wpłynąć na bezpieczeństwo firmy.

Problem pojawia się, gdy nie przyznają się do tego wprost (kodeks pracy wymaga od pracodawcy poinformowania swoich pracowników o każdym rodzaju monitoringu) lub nadużywają swoich praw, próbując przejąć informacje na temat prywatnego życia pracowników.

- Twórcy reklam

Nie tylko chcą wiedzieć, w co klikasz, co oglądasz i co kupujesz. Czerpią również zyski z wyświetlania reklam w wynikach wyszukiwania, np. Google.

- Producenci sprzętu

Z nieciekawą praktyką zetknęli się użytkownicy komputerów firmy Lenovo. Urządzenia sprzedawane pomiędzy sierpniem 2014 a czerwcem 2015 roku miały zainstalowane oprogramowanie Visual Discovery amerykańskiej firmy SuperFish, które przechwytywało połączenia internetowe i dawało dostęp do prywatnych danych wysyłanych, jak hasła i loginy do kont bankowych.

Wprawdzie manewr został wykryty (Amerykańska Federalna Komisja Handlu nałożyła na Lenovo karę 3,5 miliona dolarów), a firma utrzymywała, że nie była świadoma ukrytego działania programu, jednak sytuacja pozostawiła niechlubny znak na renomie Lenovo i nauczyła użytkowników wzmożonej czujności.

- Rządy

Władze państwowe aktywnie szpiegują swoich obywateli – niektóre robią to w bardziej, inne w mniej jawny sposób. Przykładem posłużyć może Korea Północna, gdzie szpiegowanie obywateli, omijanie zabezpieczeń technologicznych, szpiegowanie innych państw, wykradanie wrażliwych danych, a także dokonywanie ataków na organizacje finansowe innych państw jest na porządku dziennym.

- Cyberprzestępcy

Aby dostać się do danych użytkowników, sięgają po różne metody. Jedną z nich jest właśnie atak MITM, który jest często integralną częścią ich działalności, dokonywanej w celu przejęcia danych osobowych i innych istotnych informacji.

Rodzaje ataków Man-in-the-middle

Hakerzy wykorzystują ataki MITM na różne sposoby, aby przejąć kontrolę nad urządzeniami i wykraść interesujące ich dane. W związku z tym, można wyróżnić kilka rodzajów ataków Man-in-the-middle:

- Podszywanie się pod IP (Spoofing IP)

Każde urządzenie zdolne do łączenia się z internetem posiada adres IP, czyli adres protokołu internetowego. Gdy przestępca podszywa się pod adres IP, możesz być przekonany, że łączysz się z osobą, która w rzeczywistości nią nie jest. Ma to na celu skłonienie Cię do podania informacji, których w innym wypadku nie udostępniłbyś.

- Podszywanie się pod DNS (Spoofing DNS)

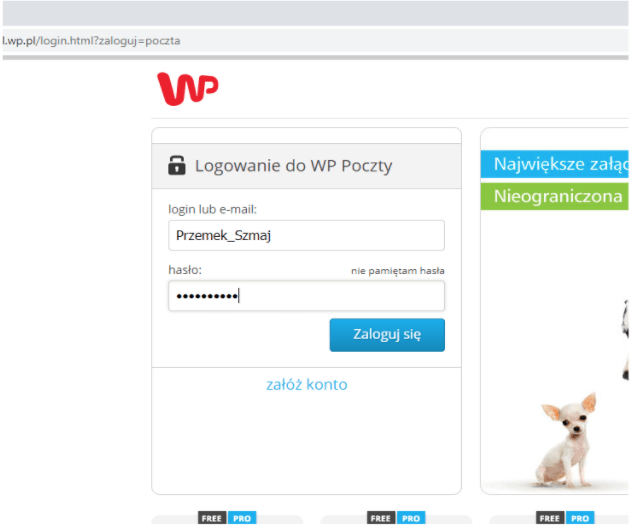

Podszywanie się pod DNS (Domain Name System – system nazw domen) to technika, która zmusza użytkownika do odwiedzenia fałszywej strony internetowej, zamiast prawdziwej, którą zamierzał odwiedzić. Gdy padniesz ofiarą fałszowania DNS, jesteś przekonany, że odwiedzasz bezpieczną, zaufaną witrynę internetową, podczas gdy faktycznie kontaktujesz się z oszustem. Celem sprawcy jest zwykle przekierowanie ruchu z prawdziwej witryny lub przechwycenie Twoich danych logowania.

- Podszywanie się pod HTTPS

Gdy korzystasz z internetu, np. podczas zakupów internetowych, napis “HTTPS” zamiast “HTTP” w adresie URL informuje Cię, że witryna jest bezpieczna i można jej ufać. “S” dodane na końcu oznacza “Secure”, czyli bezpieczny. Niestety, podczas ataku MITM osoba atakująca może oszukać przeglądarkę, aby uwierzyła, że odwiedza zaufaną stronę, choć tak nie jest. Przekierowanie przeglądarki na niezabezpieczoną witrynę sprawia, że napastnik może monitorować Twoje interakcje z nią, a co za tym idzie – wykraść dane, które udostępniasz.

- Przejmowanie SSL

SSL, czyli protokół, który ustanawia szyfrowanie między przeglądarką i serwerem internetowym, ma na celu ochronę danych, które udostępniasz temu serwerowi. Przejęcie SSL nie jest jednak niemożliwe i już nie raz dochodziło do niego w historii przestępczości komputerowej. Gdy osoba atakująca przejmie SSL, ma możliwość przechwycenia wszystkich informacji między serwerem a komputerem użytkownika.

- Przechwytywanie poczty elektronicznej

Zdarza się, że hakerzy atakują konta e-mail banków i innych instytucji, aby po uzyskaniu dostępu monitorować transakcje między instytucją i jej klientami. Atakujący mogą również sfałszować adres e-mail banku i wysyłać z niego własne instrukcje do klientów. W ten sposób, nieświadomy klient może przekazać swoje dane lub środki finansowe w ręce oszustów.

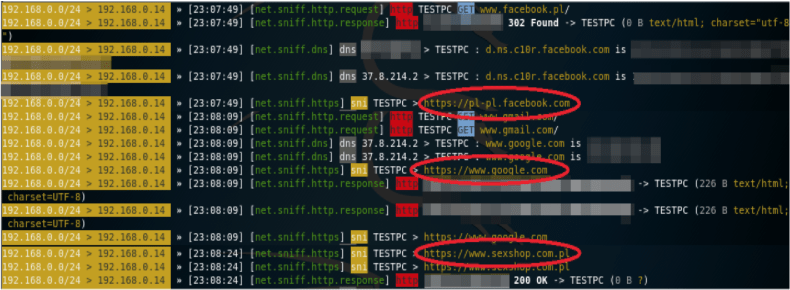

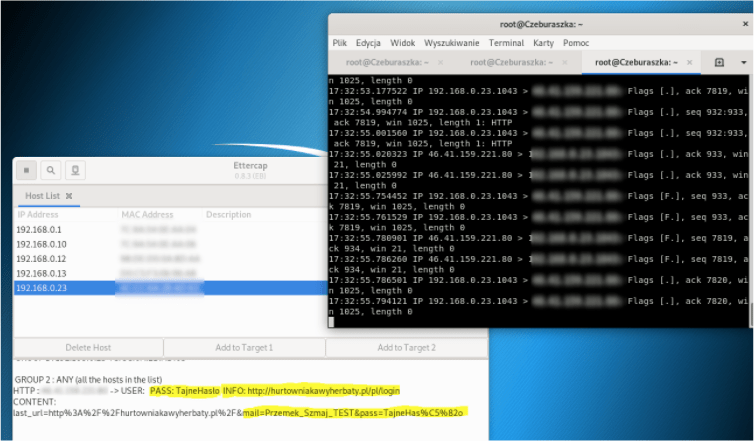

- Podsłuchiwanie WiFi

Uważaj na hotspoty! Korzystanie z publicznego WiFi niesie za sobą wiele zagrożeń. Jedno z nich to atak Man-in-the-middle. Atakujący może skonfigurować swoje urządzenie (laptop lub inne) i nadać mu wiarygodną nazwę, brzmiącą podobnie do pobliskiego publicznego WiFi (np. “Dworzec”, “Hotel” itp.). Następnie, gdy użytkownicy połączą się z fałszywym routerem, napastnik przechwyci wszystkie przesyłane dane – łącznie z loginami, hasłami danymi karty płatniczej itp.

Drugi wariant podsłuchiwania WiFi polega na zidentyfikowaniu podatności w ustawieniach konfiguracji lub szyfrowania legalnego routera i wykorzystaniu znalezionych luk do podsłuchiwania komunikacji z użytkownikiem. To zdecydowanie o wiele trudniejsze zadanie dla hakera, jednak może być bardziej skuteczne. Wyobraź sobie, że haker uzyskuje dostęp do firmowego serwera pocztowego choćby na kilka dni lub godzin – jak duża ilość poufnych danych trafi w jego ręce!

- Kradzież plików cookie przeglądarki

Pliki cookie często zawierają istotne dane na Twój temat. Przykładowo, sklep internetowy może przechowywać dane logowania lub dane adresowe, które wprowadzasz, a także wybrane przez Ciebie pozycje do koszyka, dzięki czemu nie musisz ich ponownie wprowadzać, gdy wrócisz do zakupów.

Pliki cookie niosą jednak za sobą zagrożenie. Przechowują informacje z sesji przeglądania, więc osoba podejmująca atak Man-in-the-middle może uzyskać dostęp do Twoich haseł, adresu i innych informacji.

Warianty ataków Man-in-the-middle

Ataki Man-in-the-middle doczekały się kilku wariantów, które zwiększają możliwości hakerów w przejmowaniu komunikacji między klientem a serwerem. Oto najnowsze pomysły hakerów:

- Man-in-the-browser (MITB)

W tym wariancie atakujący wprowadza złośliwy kod do przeglądarki zainstalowanej na komputerze lub urządzeniu mobilnym ofiary. Może to zrobić na różne sposoby – np. wysyłając maila z zainfekowanym załącznikiem. Gdy złośliwe oprogramowanie zainstaluje się w przeglądarce użytkownika, zaczyna rejestrować dane przesyłane pomiędzy klientem i serwerem, przejmując w ten sposób poufne informacje.

To niezwykle niebezpieczna odmiana – takie ataki trudno wykryć, a także dają one większe możliwości hakerowi, który ma szansę dotrzeć do większej grupy ofiar i nie musi przebywać w pobliżu nich.

- Man-in-the-mobile (MITMo)

Dotyczy urządzeń mobilnych i jest znany również jako Man-in-the-phone. Jego mechanizm polega na ominięciu dwuetapowej weryfikacji przez SMS. Dokonuje tego przez monitorowanie wiadomości z kodemi weryfikacyjnymi.

- Man-in-the-app (MITA)

To kolejny typ ataku, który można wyróżnić w przestrzeni urządzeń mobilnych. W tym wariancie, atakujący używa podpisanego przez siebie certyfikatu do komunikacji z zaatakowaną aplikacją.

- Man-in-the-cloud (MITC)

Ten wariant ataku umożliwia cybeprzestępcom dostęp do danych i dokumentów przechowywanych w popularnych usługach chmurowych, jak np. Dysk Google. Aby uzyskać dostęp do kont, atakujący wykorzystują system tokenów synchronizacji, które są zapisywane na urządzeniu użytkownika po zakończeniu wstępnego uwierzytelniania. Ma to na celu ułatwienie pracy – użytkownik nie musi wpisywać hasła za każdym razem, jeśli posiada token.

Ma to jednak pewną wadę – ten sam token może udzielać dostępu z dowolnego urządzenia. W związku z tym jeśli atakujący uzyska dostęp do tokena, będzie miał pełny wgląd do konta ofiary.

Jak cyberprzestępcy uzyskują dostęp do tokenów? Zwykle poprzez złośliwe oprogramowanie, rozpowszechniane najczęściej za pośrednictwem poczty elektronicznej.

- Man-in-the-IoT (MITIoT)

Mówi Ci coś Internet of Things (w skrócie IoT)? To koncepcja, w której przedmioty mogą za pomocą sieci komputerowej gromadzić, przetwarzać lub wymieniać dane. Do tego typu przedmiotów zalicza się urządzenia AGD, urządzenia oświetleniowe czy grzewcze.

Ich sterowanie za pomocą internetu to przyszłość – szacuje się, że w ciągu najbliższych lat liczba tego typu przedmiotów sterowanych np. poprzez aplikację osiągnie dziesiątki miliardów. Jednak czy jest to całkowicie bezpieczne?

Niestety, mało który producent myśli w tym momencie o zabezpieczeniu swojego sprzętu przed cyberprzestępcami. To daje dużą przestrzeń dla ataków typu MITM – głównym problemem mogą być błędne wiadomości zwrotne wysyłane przez urządzenia IoT, a także szkodliwe instrukcje wysyłane do nich.

Jak rozpoznać atak Man-in-the-middle?

Rozpoznanie ataku MITM może być trudne – haker robi przecież wszystko, aby uśpić Twoją czujność i nie dać żadnych znaków swojej ingerencji w Twoją komunikację z serwerem. Są jednak pewne sytuacje, w których możesz uniknąć niebezpieczeństwa dzięki uważnemu czytaniu komunikatów wyświetlanych przez oprogramowanie.

Przykładowo, w przypadku ataku MITM na sesję SSL, w momencie autoryzacji (czyli próby przejęcia połączenia) oprogramowanie klienta wyświetla komunikat informujący, że certyfikat jest prawidłowy, ale został wystawiony przez firmę niezaliczoną do grupy zaufania. To powinno wzbudzić czujność, jednak większość użytkowników bez czytania kontynuuje nawiązywanie połączenia.

Z punktu widzenia użytkownika, w podobny sposób można rozpoznać atak MITM na sesję SSH – gdy zauważona zostanie zmiana certyfikatu, wyświetli się odpowiedni komunikat, pozostawiając jednak swobodę decyzji odnośnie kontynuacji lub przerwania sesji.

W wykryciu ataku może też pomóc kontrolowanie rozbieżności w czasie odpowiedzi. Jeśli dotarcie odpowiedzi do Ciebie wymaga wyjątkowo długiego czasu, może to wskazywać na ingerencję strony trzeciej wprowadzającej dodatkowe opóźnienie w komunikacji.

Z racji tego, że ataki MITM mają wiele rodzajów i wariantów, trudno o uniwersalny sposób na rozpoznanie ich wszystkich. Pomocne będzie tu zapobieganie – stosowanie podstawowych zasad bezpieczeństwa podczas korzystania z internetu, instalacja programu antywirusowego, a także posiadanie wszystkich aktualizacji. Warto jednak zwrócić uwagę na jeszcze jeden przykład, którego znajomość może uchronić Cię przed atakami MITM.

Mowa o JS Injection, czyli wstrzykiwaniu kodu Javascript bezpośrednio do przeglądarki. Haker może dołączyć fragment kodu wraz ze stroną, z której korzystasz – np. facebooka czy banku. Jak wygląda atak? Podczas przeglądania strony, na której jesteś zalogowany, nagle wyświetla się okienko z komunikatem informującym o utraceniu połączenia z serwerem i prośbą o ponowne zalogowanie. Zanim wpiszesz dane, zawsze zastanów się i dokonaj prostego sprawdzenia.

Skontroluj, czy możesz nawigować stroną w tle (góra/dół). Jeśli tak, przeładuj stronę. Jeżeli strona się przeładuje i zobaczysz swoje konto na serwisie, a okienko i tak się pojawi, masz do czynienia z atakiem.

Jak powszechne są ataki Man-in-the-middle?

Powszechność tego typu ataków wiąże się z ich różnorodnością. Niektóre typy MITM są łatwe do przeprowadzenia, a potrzebne do tego narzędzia hakerskie – ogólnodostępne. Inne, wymagają dużej wiedzy i sprytu od hakera. Część z nich może być przeprowadzona tylko w bliskiej odległości od ofiary, ale istnieją też takie, które można przeprowadzić z dowolnego miejsca na świecie.

Częstotliwość występowania ataków MITM jest duża, choć nie tak wielka jak w przypadku ransomware czy phisingu. Warto jednak pamiętać, że tego typu incydenty są bardzo trudne do wykrycia – dlatego dobrze, byś zadbał o bezpieczeństwo swojej sieci, zanim haker spróbuje ją zaatakować.

Czy antywirus chroni przed atakami Man-in-the-middle?

Być może nadal kojarzysz programy antywirusowe z bazami wirusów i okresowym skanowaniem systemu. Czasy, gdy były to jedyne funkcje tego typu programów dawno minęły – antywirusy to aktualnie rozbudowane pakiety, które pomagają chronić sprzęt na wielu płaszczyznach.

Współczesne programy antywirusowe bardzo dobrze radzą sobie z atakami typu Man-in-the-middle. Wykrywają oprogramowanie destrukcyjne przejmujące kontrolę nad sesją sieciową. Odpierają typowe dla tej techniki manewry, jak usuwanie protokołu SSL, ataki naruszające lub manipulujące treściami czy fałszowanie DNS.

Po otrzymaniu od programu informacji o wykryciu ataku Man-in-the-middle, pojawiają zwykle się różne propozycje działań, m.in. możliwość przerwania sesji. Jeśli będziesz uważał, że dana sieć została błędnie rozpoznana jako atak MITM, będziesz mógł dodać ją do listy zaufanych sieci.

Oprócz samego rozpoznawania ataków MITM, programy antywirusowe proponują również narzędzia, które pomogą Ci zapobiec im, np. VPN, czyli wirtualna sieć prywatna, czy ochrona bankowości online.

Kupując antywirus, pamiętaj jednak, aby zwrócić uwagę, czy wybrany przez Ciebie program ma potrzebne opcje – m.in. działa w czasie rzeczywistym, chroni przed najnowszymi zagrożeniami. Najbezpieczniej wybierać spośród sprawdzonych marek, będących liderami branży, jak Norton, Bitdefender, Kaspersky, Panda, ESET lub McAfee.

Czy Mac jest narażony na ataki Man-in-the-middle?

Wielu użytkowników przyzwyczaiło się sądzić, że Mac jest komputerem rzadziej atakowanym, niż Windows. Jest w tym ziarnko prawdy – maszyny firmy Apple nie są tak powszechne, w związku z czym hakerzy częściej polują na bardziej rozpowszechniony Windows. Poza tym, sprzęt z jabłuszkiem posiada dość silne wbudowane zabezpieczenia (blokada instalacji z innego miejsca, niż oficjalny sklep, a także wbudowany system XProtect). Nie oznacza to jednak, że Mac jest całkowicie odporny na wszystkie zagrożenia.

Atak typu Man-in-the-middle jest tak samo możliwy w przypadku komputera pracującego na MacOS, jak na Windowsie. Podobnie – atakuje zarówno urządzenia mobilne na Androidzie, jak i pracujące na iOS. Oprogramowanie Apple nie jest idealne i posiada luki, a co za tym idzie – możliwe jest ich przejęcie w celu przeprowadzenia ataku MITM.

Ataki MITM na Mac nie są niczym nowym. Hakerzy wykorzystują w tym celu np. złośliwe oprogramowanie, ale nie tylko. Przykładowo, w 2014 roku odkryto poważną lukę w implementacji SSL przez Apple. Wada otwierała możliwość ataku Man-in-the-middle, a więc utraty haseł, numerów kart kredytowych i innych poufnych informacji bez świadomości użytkownika. Aktualizacja niwelująca błąd nie pojawiła się zbyt szybko – najpierw stworzono ją dla systemu iOS 7, a dopiero jakiś czas później – dla MacOS X.

Najlepszy sposób ochrony Maca to w dalszym ciągu dodatkowy, rozbudowany program antywirusowy dedykowany dla tego systemu. Uniemożliwi on cyberprzestępcom przejęcie Twojej komunikacji i przeprowadzenie ataku MITM. Pamiętaj, aby zawsze posiadać najnowszą aktualizację wybranego przez Ciebie programu antywirusowego.

Jak chronić się przed atakami Man-in-the-middle?

Charakter ataku MITM sprawia, że zapobieganie mu nie jest łatwe. Istnieje jednak kilka kroków, które możesz podjąć, aby znacznie zminimalizować (lub nawet wyeliminować) szansę stania się ofiarą MITM.

- Unikaj publicznych punktów dostępu WiFi – zwłaszcza, jeśli nie są chronione hasłem. Jeśli decydujesz się na skorzystanie z takiej sieci, nigdy nie podawaj żadnych danych – nie loguj się na pocztę, do banku czy na konta w mediach społecznościowych.

- Zawsze wylogowuj się ze stron po zakończeniu korzystania z nich! Wprawdzie część stron robi to automatycznie wraz z zamknięciem przeglądarki, ale lepiej trzymać rękę na pulsie.

- Jeśli to możliwe, używaj dwuetapowego uwierzytelniania. W przypadku stron związanych z finansami stało się to standardem (np. w bankach), jednak niektóre witryny (np. facebook) dają taką opcję, ale nie wymagają jej stosowania od użytkownika. Dla bezpieczeństwa, warto pamiętać o ustawieniu tej opcji.

- Zwracaj uwagę na symbol kłódki przy pasku URL, zwłaszcza, gdy podajesz jakiekolwiek dane. Strony “z kłódką”, czyli rozpoczynające się od HTTPS zapewniają szyfrowaną komunikację. Warto wzmocnić ochronę, instalując plug-in typu HTTPS Everywhere, który wymusza na przeglądarce korzystanie z bezpiecznej wersji strony.

- Zadbaj o regularne aktualizowanie systemu i oprogramowania, które posiadasz – zniwelujesz w ten sposób luki w oprogramowaniu, które tworzą furtkę dla ataków typu MITM.

- Używaj VPN, czyli wirtualnej sieci prywatnej. To szyfrowane połączenie pomiędzy użytkownikiem i siecią znacznie zmniejszy ryzyko ataku MITM. Przyda się zwłaszcza w trakcie korzystania z publicznego WiFi oraz podczas przeprowadzania transakcji i wrażliwej komunikacji. Funkcję VPN oferują np. dobre programy antywirusowe.

- Skonfiguruj router – upewnij się, że jest zaktualizowany i odpowiednio go zabezpiecz za pomocą silnego hasła i standardu szyfrowania WPA2. Upewnij się, czy nie pozostawiłeś domyślnych danych logowania producenta.

- Uważaj na phishing w mailach – nigdy nie klikaj pochopnie w podane w nich maile i załączniki, nawet jeśli wiadomość wygląda na pochodzącą z oficjalnego serwisu. Zawsze dokładnie sprawdź adres nadawcy. Twoją czujność powinny wzbudzić zwłaszcza prośby o aktualizację hasła lub innych poświadczeń logowania.

- Dokładnie czytaj wszystkie komunikaty podczas korzystania z serwisów, na których się logujesz. Przerwij sesję, jeśli cokolwiek Cię zaniepokoi.

- Zainstaluj program antywirusowy – w ten sposób unikniesz ataków MITM bazujących na złośliwym oprogramowaniu.

Szybki rozwój nowych technologii i coraz częstsze przenoszenie pracy, zakupów, edukacji i życia społecznego do sieci wiąże się niestety z większą intensywnością ataków hakerskich, takich jak omawiany Man-in-the-middle.Ważne jest, aby zrozumieć mechanizm zagrożenia i dzięki temu skuteczniej się przed nim chronić. Bądź na bieżąco – upewnij się, czy Twoje urządzenia są odpowiednio zabezpieczone, aby uniknąć przechwycenia online Twoich poufnych danych.

32 220 35 21

32 220 35 21 biuro@omegasoft.pl

biuro@omegasoft.pl

@OmegaSoft

@OmegaSoft